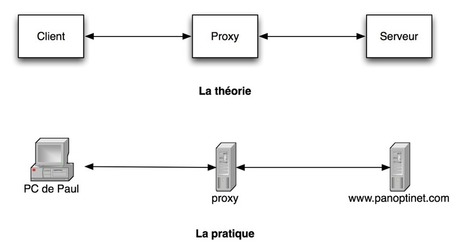

Un proxy est un dispositif informatique qui sert d'intermédiaire pour accéder Internet (ou d'autres réseaux). Pourquoi cet intermédiaire peut-il être utile ?

Research and publish the best content.

Get Started for FREE

Sign up with Facebook Sign up with X

I don't have a Facebook or a X account

Already have an account: Login

Vous trouverez dans ce thème des actualités, en France et dans le monde, sur les innovations digitales et numériques, en passant par la cybersécurité ou confiance numérique, l'informatique en nuage, les mégadonnées ainsi que le management des services et de projet

Curated by

Stéphane NEREAU

Your new post is loading... Your new post is loading...

Your new post is loading... Your new post is loading...

Stephane Manhes's curator insight,

March 31, 2014 11:53 AM

Depuis la découverte de cette tentative d’hameçonnage par Symantec, Google a supprimé les pages incriminées. Mais cela ne signifie pas que la méthode de phishing ne peut pas être reproduite ! |

|

Un proxy permet aussi de paramétrer une liste noire de sites Internet. Une entreprise peut par exemple estimer que ses employés n’ont rien à faire sur Facebook ou Chatroulette (oui, c’est discutable, mais admettons) : les URL de ces sites peuvent alors être désignées comme interdites dans les paramètres du proxy, pour inciter les salariés à faire ce pourquoi ils sont réellement rémunérés !

Bref, le proxy est un dispositif qui permet de personnaliser des règles d’accès à un réseau (ex : Internet), ou d’assurer une certaine confidentialité en ligne. Il existe de nombreux proxy libres d’utilisation (mais comment savoir s’ils sont dignes de confiance ?), ou la possibilité de monter soi-même son propre proxy (ce qui un peu plus « tricky »). Dans les deux cas, il faut ensuite paramétrer son navigateur Internet, pour lui spécifier qu’il faut désormais passer par l’intermédiaire du proxy pour afficher des pages web.

Pour connaître le fonctionnement précis d’un proxy, et connaître les limites d’un tel dispositif, n’hésitez pas à consulter notre fiche théorique « C’est quoi un proxy ?« , ainsi que sa petite sœur, « C’est quoi un VPN ?« .