Your new post is loading...

Your new post is loading...

Dans les juridictions pénales, le principe de la double incrimination interdit à quiconque d’être jugé deux fois pour le même crime. Innocent ou coupable, le verdict ne change plus. Les procureurs sont obligés de recueillir autant de preuves que possible pour déterminer si la personne est coupable ou non. Ils ne peuvent revenir sur leur décision. (par Cyrille Badeau, Directeur Europe du Sud Cyber Security Group de Cisco pour DataSecurityBreach.fr).

B.Y.O.D voilà un bel acronyme pour l’expression Bring Your Own Device, soit littéralement : Apportez vos appareils. Apparu au cours de l’année dernière, ce concept vise à faire cohabiter sphère privée et sphère professionnelle sur un seul et même terminal. Autrement dit, de vous faire utiliser vos propres téléphones, ordinateurs et autres appareils pour votre travail professionnel. Mais qu’en est-il de sa mise en œuvre dans les entreprises ? Les tenants et aboutissants du B.Y.O.D sont-ils pérennes pour les organismes ?

Qui dit BYOD (Bring Your Own Device) dit politique spécifique. Et pourtant, un très grand nombre de sociétés ne prennent toujours pas au sérieux le phénomène. Pire, la situation semble se dégrader.

Via Frederic GOUTH

Si encore assez peu d’entreprises permettent ce que l’on appelle un Full-Bring Your Own Device, c’est-à-dire un accès total au BYOD pour les employés, ces derniers ne doivent pas oublier que cette liberté ne signifie pas que tout est permis.

Comment permettre aux utilisateurs d’utiliser leur terminal préféré, celui avec lequel ils sont le plus productif, sans remettre en cause la cohérence et la sécurité du SI. (Article sponsorisé par Fujitsu)

Les entreprises débourseront 71,1 milliards de dollars cette année pour sécuriser leurs données, réseaux et systèmes. Un chiffre en hausse de près de 8% sur un an, selon Gartner.

Après notre article sur les six premiers points à aborder avant d’établir une politique de BYOD (Bring Your Own Device), voici donc la suite avec six sujets supplémentaires.

Si vous utilisez votre téléphone personnel à des fins professionnelles, vous faites partie des nombreux adeptes du BYOD (Bring Your Own Device) qui est l'objet de la nouvelle Lettre IP de la CNIL.

Que vous soyez une personne importante ou non, aux yeux d’un pirate informatique vous n’êtes rien d’autre qu’un cloud vivant dans lequel il pourra en soutirer argents et données sensibles.

Il ne serait pas réaliste de penser que le phénomène du BYOD (bring your own device) va disparaître peu à peu. De nombreuses Directions informatiques constatent que cette tendance continue de progresser, que ce soit du goût des services informatiques, ou non.

La start-up Divide passe dans le giron de Google. De quoi renforcer l’aspect professionnel d’Android, avec des outils de MDM adaptés au BYOD.

La sécurisation des identités et des échanges numériques est devenue un enjeu majeur pour les organisations. La protection face au BYOD , au Cloud, et aux accès aux réseaux d’entreprises sont des enjeux majeurs.

Le déploiement à tous les secteurs de la Business Intelligence conduite par l'utilisateur s'accélère, à mesure que les sociétés commencent à reconnaître la valeur métier des données. En France, cette tendance est encore plus notable dans les secteurs de la finance, de l’industrie, des télécoms, des media et de la distribution.

|

Quel est le degré de conscience des entreprises concernant la menace numérique de la mobilité et du cloud ? A l'époque du BlackBerry, la sécurité mobile était plus simple. Depuis le Byod (« bring your own device ») et la diffusion de smartphones plus conviviaux et plus ouverts, tout se complique ! D'autant que, malgré des investissements non négligeables en solutions de sécurité mobile, il y a toujours un décalage entre le moment où l'on découvre une faille, la solution du constructeur (ou de l'éditeur) et la mise en oeuvre. On est en permanence dans une situation risquée.

Le BYOD (Bring Your Own Device) est une pratique qui permet à certains utilisateurs d’accéder à des applications et informations d’entreprise sur leurs terminaux personnels. Un concept simple – mais aussi une véritable boîte de Pandore.

Il y a aujourd'hui une nécessité pressante d'encadrer l'utilisation des applications mobiles dans l'entreprise. Mais comment maîtriser l’usage des applications personnelles grand public, et en même temps faciliter la distribution d’applications professionnelles en toute sécurité ?

En matière d'Internet des Objets, on se satisfait souvent du fait que le système fonctionne, pourtant, la connexion physique et la sécurité inhérente sont des aspects non négligeables. Selon Benoit Mangin, d'Aerohive, le Wi-Fi est et restera le mécanisme de connexion prépondérant pour l’Internet des Objets, car l'infrastructure permettant de l'exploiter de façon sécurisée existe déjà.

Tribune d’Anders Lofgren, VP Product Management, Acronis Access. Comment canaliser la tendance Bring your own device alors qu’elle tendrait à se généraliser dans les PME ?

Si l’expression n’est pas des plus connues, le phénomène derrière le sigle BYOD se répand au sein de nombreuses entreprises en France. Les dirigeants sont d’autant plus concernés que le BYOD fait partie intégrante de la gestion de son entreprise. Mais que signifie-t-il au juste ? Que faut-il savoir ?

Durant cette période estivale, certaines compagnies réfléchissent surement comment intégrer le BYOD (Bring Your Own Device) pour la rentrée ou l’année 2015. Voici quelques astuces, conseils et questions à se poser.

Les priorités des salariés et de leurs employeurs divergent en matière d’utilisation de terminaux personnels dans le cadre professionnel, observe Webroot, sondage à l’appui.

Une meilleure coopération avec les employés, de nouveaux outils et de nouveaux processus d’obtention de services informatiques pour contrer le phénomène du Shadow IT.

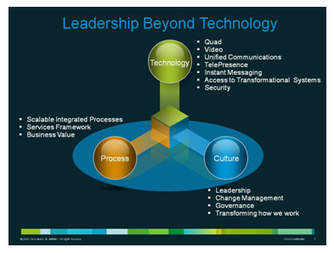

La direction informatique de Cisco a donc mis en place une stratégie de services visant à accueillir un plus grand nombre d’outils pour ses utilisateurs tout en renforçant son modèle de sécurité. Cette stratégie repose sur trois piliers essentiels afin de permettre de garantir le succès d’une telle transition, à savoir : - l’évolution des technologies :vidéo, communications riches et unifiées, messagerie instantanée, etc..

- l’impact culturel pour l’entreprise : gestion du changement, valeur ajoutée, gain de productivité, gouvernance, etc…

- l’évolution nécessaire des « process » : éligibilité, approbation, impact RH, optimisation des contrats avec les FAI,etc...

Grâce à cette nouvelle approche, notre réseau informatique comptait donc au mois de Décembre 2011 :

Très apprécié des salariés, la pratique du Bring Your Own Device (BYOD : utilisez vos propres outils) ne séduit pas les responsables de la sécurité des entreprises. Les économies ne sont pas aux rendez-vous.

|

Your new post is loading...

Your new post is loading...

Your new post is loading...

Your new post is loading...